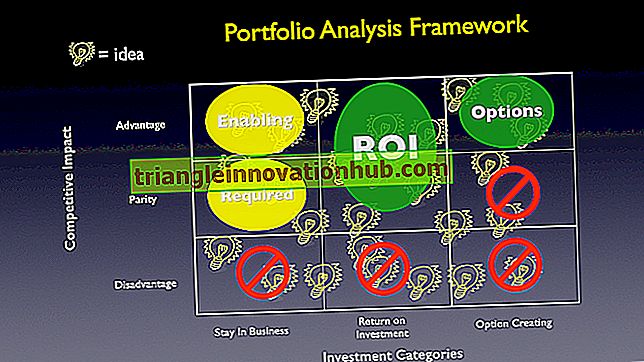

Jaką zmianę w scenariuszu biznesowym stanowią przekonujące zmiany w strukturze infrastruktury IT?

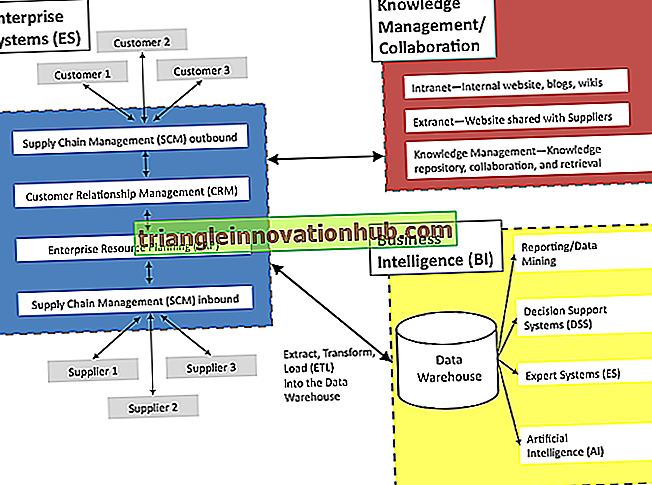

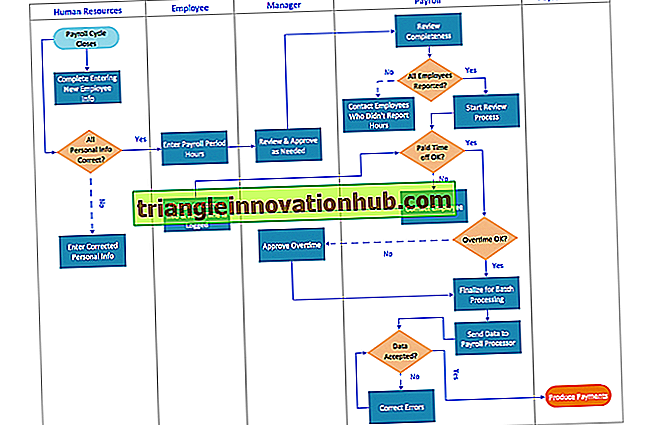

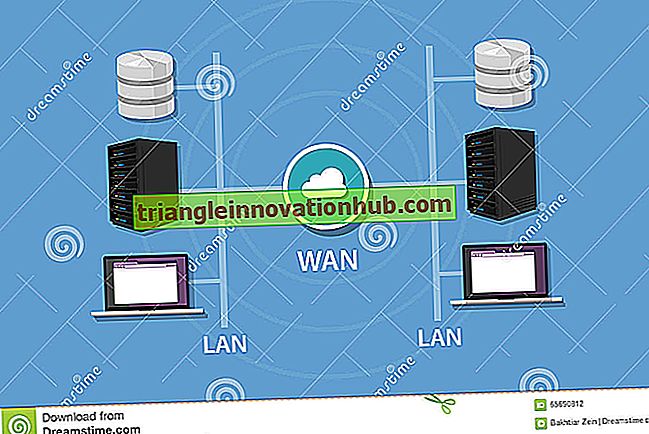

Przeczytaj ten artykuł, aby zapoznać się ze zmianami w scenariuszu biznesowym, które są przekonującymi zmianami w strukturze infrastruktury IT: Infrastruktura IT nie jest już przeznaczona do użytku wyłącznie przez użytkowników wewnętrznych i ma zaspokajać potrzeby różnych użytkowników o różnych celach. Tradycyjnie IT był..