Zagadnienia bezpieczeństwa związane z dokonywaniem transakcji online

Niektóre z problemów bezpieczeństwa związanych z dokonywaniem transakcji online są następujące:

Model transakcyjny internetowych aplikacji biznesowych jest prawdopodobnie najbardziej wrażliwym modelem pod względem bezpieczeństwa. Ponieważ wiele komercyjnych informacji jest udostępnianych i transmitowanych przez Internet, bezpieczeństwo danych staje się krytycznym problemem.

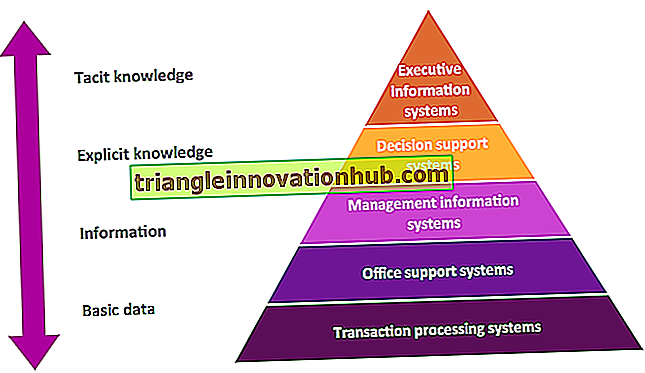

Zdjęcie dzięki uprzejmości: 1.bp.blogspot.com/-3pDYlZnZgjo/UVR8CNkL6dI/AAAAAAAAAJY/1.jpg

Ta kwestia ma szerszy wymiar, gdy obsługujemy elektroniczną wymianę gotówki / elektronicznych portfeli w wyniku transakcji internetowych.

Jednak w tym momencie szczególne kwestie bezpieczeństwa dotyczące realizacji płatności przez Internet zasługują na szczególną uwagę. Kwestie bezpieczeństwa dla przedsiębiorstw mających na celu handel elektroniczny stają się poważnym problemem w związku z doniesieniami prasowymi o poważnym włamaniu do serwerów internetowych.

Obecnie istnieje kilka metod zabezpieczania transakcji w Internecie.

Zabezpieczony protokół transakcyjny hipertekstu (S-HTTP):

Ten schemat ma cechy uwierzytelniania użytkownika i szyfrowania informacji. Posiada również funkcję podpisu elektronicznego jako dowodu potwierdzającego, że dane nie zostały skradzione lub naruszone. Oprócz tego istnieje system niezaprzeczalności, aby udowodnić, że wiadomość została faktycznie wysłana przez nadawcę.

Te cechy sprawiają, że S-HTTP jest bezpiecznym systemem transakcyjnym. Zaletą tego schematu jest to, że ma on zwykłą funkcjonalność HTTP, która jest używana jako protokół komunikacyjny w uzyskiwaniu dostępu do stron internetowych.

Bezpieczna warstwa gniazd (SSL):

Jest to warstwa zabezpieczeń stosowana poniżej poziomu rzeczywistego serwera WWW. Umożliwia to zastosowanie go zarówno do protokołów HTTP i TCP / IP. Ma funkcje uwierzytelniania, szyfrowania i weryfikacji danych, ale nie ma funkcji niezaprzeczalności.

Netscape Communications zawarła tę warstwę na swoim serwerze Commerce. Internetowy serwer informacyjny Microsoftu i Internet Commerce Builder używają również SSL. Niestety, protokół SSL nie jest bezbłędny, ponieważ algorytm szyfrowania użyty w nim nie jest niezawodny.

Prywatna technologia komunikacyjna (PCT):

PCT firmy Microsoft używa protokołu SSL jako bazy, ale ulepszyło uwierzytelnianie, wprowadzając drugi klucz specjalnie do uwierzytelniania.

Fortezza:

Oprócz szyfrowania i uwierzytelniania za pomocą hasła, Fortezza używa bezpiecznego procesu tokena. Każdemu użytkownikowi przypisany jest token; unikalna identyfikacja zapisana na mikroprocesorze, co nazywa się kartą inteligentną. Aby móc korzystać z tokena, należy wprowadzić swoje hasło.

Do zapewnienia dostępu do sieci wymagany jest dodatkowy sprzęt do odczytu tokena z karty inteligentnej. Jednak jego użycie jest zdecydowanie ograniczone do użytkowników amerykańskiego rządu. Jest mało prawdopodobne, aby system był częścią szeroko stosowanego ogólnego narzędzia bezpieczeństwa ze względu na "wysoki koszt wdrożenia.

Można zauważyć, że użytkownik musi również mieć przeglądarkę internetową, która obsługuje wspomniane powyżej narzędzia bezpiecznej transakcji. Oprócz opcji zabezpieczonego serwera dla bezpieczeństwa transakcji, inne opcje oparte na serwerze innym niż web to:

Szyfrowanie:

Niektóre transakcje w Internecie są zabezpieczone za pomocą szyfrowania za pomocą oprogramowania szyfrującego, które jest używane przed usunięciem wiadomości z komputera nadawcy. Na końcu odbierającego wiadomość jest odszyfrowywana przed użyciem.

Podczas etapu transmisji zaszyfrowane dane są pozbawionym znaczenia zbiorem zer i jedynek. Jednak nawet szyfrowanie nie okazało się być głupim dowodem. W rzeczywistości opublikowano metody nieautoryzowanego odszyfrowywania zaszyfrowanych danych w okresie krótszym niż kilka godzin.

Zapora sieciowa:

Zapory ogniowe to rozwiązania sprzętowe lub programowe, które ograniczają ruch z dowolnej niezabezpieczonej sieci, takiej jak Internet, do sieci prywatnej. Czasami zapory są również używane do ograniczania użytkowników sieci prywatnych tylko do wybierania usług internetowych, takich jak poczta e-mail.

Podstawową funkcją zapory jest ochrona prywatnych informacji i ograniczenie niepotrzebnego ruchu w sieci prywatnej. Do celów takiej izolacji sieci prywatnej stosuje się różne techniki, od filtrowania opartego na adresie IP do blokowania użytkownikom bezpośredniego dostępu do sieci publicznej.

Holdingi:

Niektóre sklepy internetowe zbierają informacje o kartach kredytowych w inny sposób niż Internet i podają numer identyfikacyjny / rejestracyjny, który należy podać w momencie składania zamówienia. Jedyną trudnością w takim przypadku jest to, że spontaniczne kupowanie jest utrudnione w przypadku braku wcześniejszej rejestracji.

Elektroniczna gotówka:

Bardziej futurystycznym rozwiązaniem problemu płatności w Internecie jest gotówka elektroniczna, która eliminuje z transakcji numer karty kredytowej, najbardziej wrażliwą część informacji w transakcji internetowej. Po ustaleniu wiarygodności kredytowej klienta klient może dokonywać zakupów.

Konto sprzedającego jest kredytowane wraz z odpowiednim obciążeniem na rachunek klienta, który jest okresowo rozliczany lub ma w sobie depozyt gotówkowy. Digicash (www.digicash.com) nazywa konto klienta portfelem. Systemy elektronicznej gotówki lub portfela elektronicznego są zazwyczaj powiązane z bankami w celu prowadzenia rejestru środków pieniężnych i obciążeń oraz kredytów.

Wirtualne sprawdzanie:

W tej metodzie klient upoważnia sprzedającego do wystawienia czeku na kwotę zakupu na swoim bankierze, do którego zwrócił się sprzedawca, a następnie do odbioru. Chekfree (www.checkfree.com) i Net Chex (www.netchex.com) to firmy oferujące te usługi wraz z kilkoma innymi w Internecie.

Niestety, nie ma jednego rozwiązania dla bezpieczeństwa transakcji w Internecie, które może być uznane za niezawodny i nie utrudnia również transakcji. Być może połączenie niektórych funkcji narzędzi bezpieczeństwa i opcji wymienionych powyżej zapewni niezawodne rozwiązanie dla bezpieczeństwa w Internecie. Zanim standardy bezpieczeństwa dotyczące płatności za pośrednictwem Internetu staną się na tyle dojrzałe, aby zdobyć zaufanie internautów i klientów, minie jeszcze trochę czasu.